Forschung

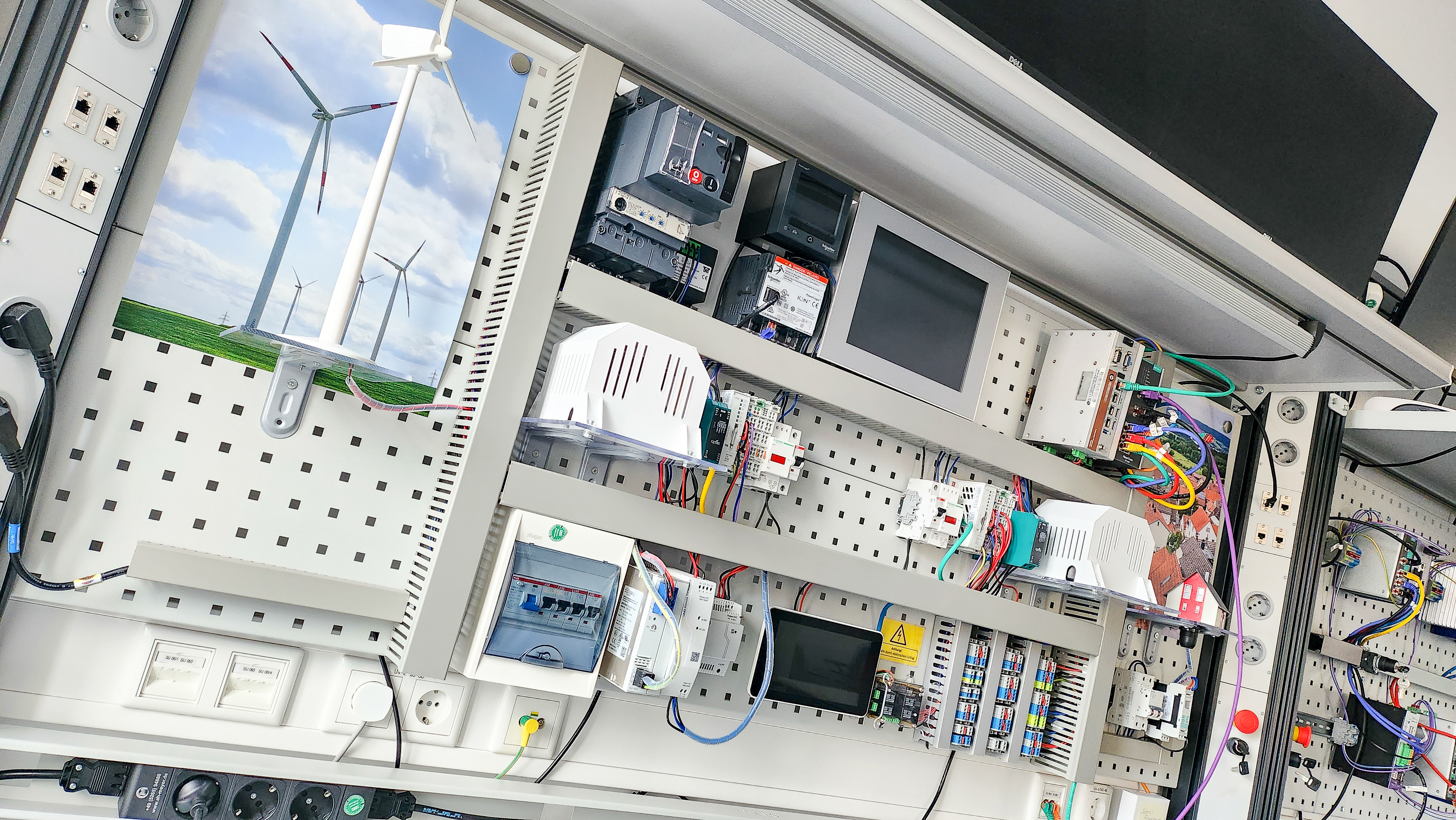

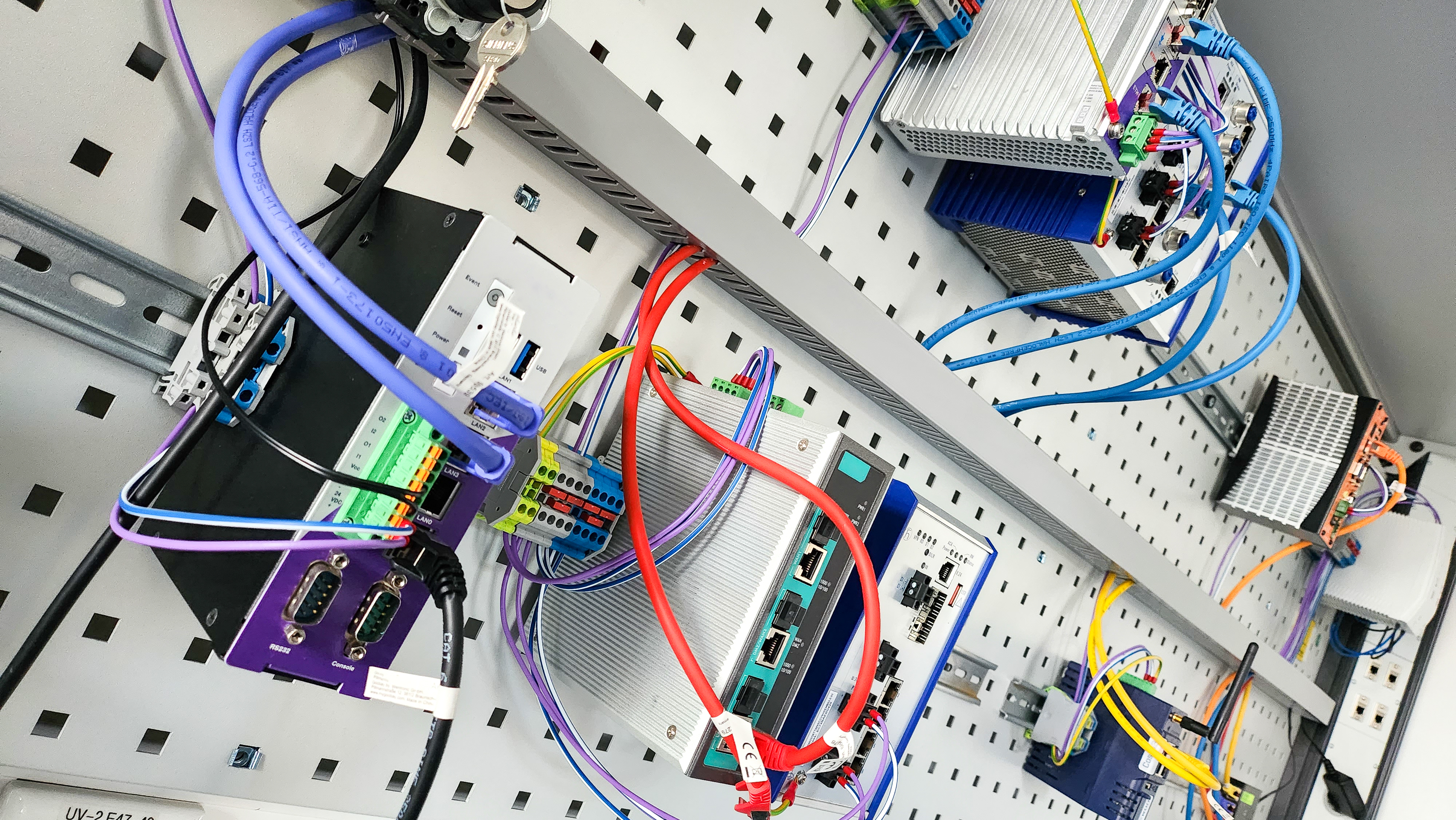

Die Forschungswand ist ein zentraler Bestandteil unseres Lernlabors und bietet eine vielseitige und anpassbare Umgebung für Forschungszwecke und Sicherheitsanalysen im Rahmen unserer Cybersecurity Assessments. Ihr Aufbau ist dabei flexibel und passt sich den spezifischen Fragestellungen an, die im Fokus der Untersuchungen stehen.

Diese wandelbare Struktur beinhaltet eine breite Palette von Komponenten und Testbeds, die sowohl industrieübliche IT- und OT-Komponenten als auch Prototypen von Produkten umfassen, die sich noch in der Entwicklungsphase befinden. Diese Vielfalt ermöglicht es, gezielte Penetrationstests (Pentests) sowie umfassende GAP-Analysen durchzuführen.

Indem wir eine realitätsnahe Umgebung schaffen, können wir die Sicherheitsresilienz verschiedenster Systeme evaluieren und Schwachstellen aufdecken. Die Forschungswand dient somit als essentielles Instrument, um praxisnahes Wissen zu generieren und unseren Kunden fundierte Empfehlungen für die Stärkung ihrer Cybersicherheit zu bieten.

Institutsteil Angewandte Systemtechnik AST des Fraunhofer IOSB

Institutsteil Angewandte Systemtechnik AST des Fraunhofer IOSB