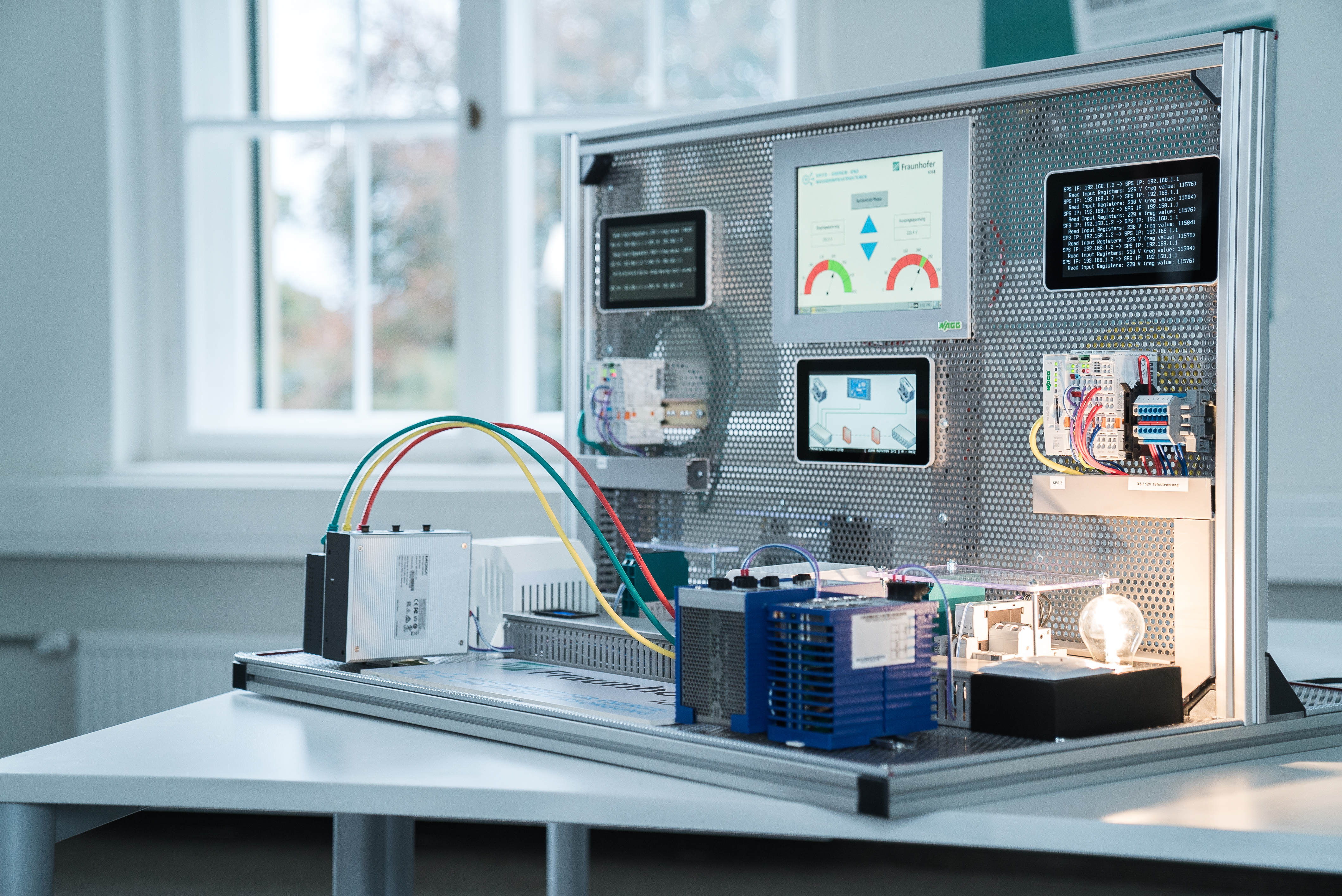

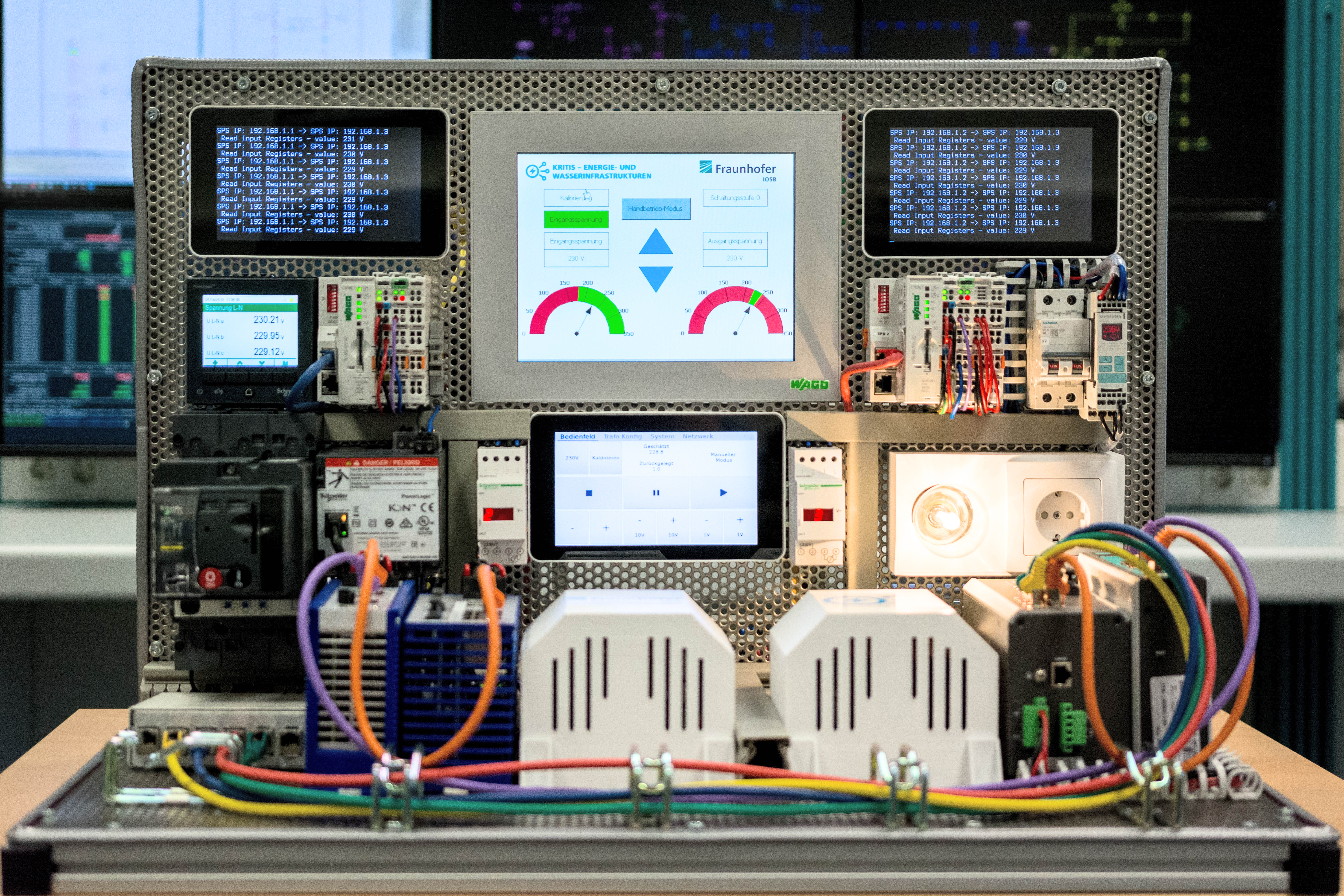

Der mobile Demonstrator kommt als Übungsplattform in den Kursen des Lernlabors Cybersicherheit Energie- und Wasserversorgung zum Einsatz, um die vermittelten Schulungsinhalten durch die Teilnehmer praktisch zu vertiefen.

Als Anwendungsfall dient ein realer Prozess aus der Feldebene der Energieversorgung, für den verschiedene Angriffsszenarien auf die IT- und OT-Infrastruktur entworfen wurden. Die Schulungsteilnehmer lernen verschiedene Angriffsmuster kennen, deren Auswirkungen auf das Gesamtsystem und die Abwehr von Angriffen durch den richtigen Umgang mit den Werkzeugen der IT-Sicherheit und zusätzliche Barrieren gegen Eingriffe in die IT-Infrastruktur aufzubauen. Die Werkzeuge reichen von grundlegenden Techniken, wie der korrekten Einrichtung der Netzwerkkomponenten bis hin zum Monitoring und der Analyse des IT- und OT- Netzwerkverkehrs sowie der Härtung der Automatisierungssysteme.

Das Kommunikationssystem beinhaltet zwei Firewalls sowie Switches verschiedener Hersteller, sodass die Teilnehmer unterschiedliche Umsetzungsmöglichkeiten der einzelnen Maßnahmen vermittelt bekommen und das Gelernte einfacher in die eigene Systemlandschaft überführen können.

Den Schulungsteilnehmer wird die Möglichkeit geboten, die Themen sehr hardwarenah zu bearbeiten und nicht nur mittels virtueller Umgebungen oder Simulationen. Ziel der Schulung ist die Abwehr verschiedener Angriffsmuster und die Sicherstellung der Energieversorgung im demonstrierten Szenario.

Angriffsmuster

• Man-in-the-middle

• DDoS-Angriffe

• Physischer Zugriff

• Bruteforce- und Wörterbuchangriffe

• Protokolle:

o IEC 60870-5-104

o IEC 61850

o Modbus u.a.

Abwehrmaßnahmen

• Sichere Konfiguration Netzwerkkomponenten

• Härtung der Steuerungssysteme

• Netzwerkmonitoring

• Intrusion-Detection, Intrusion-Prevention

Anwendungsfälle

• Angriffsvektoren auf Fernwirkkomponenten und Kommunikationsinfrastruktur

• Störung Kommunikation

• Manipulation von Sensordaten, Statusinformationen

Institutsteil Angewandte Systemtechnik AST des Fraunhofer IOSB

Institutsteil Angewandte Systemtechnik AST des Fraunhofer IOSB