In dieser Rubrik möchten wir Ihnen unsere Kollegen vorstellen. Heute machen wir Sie mit Oliver Nitschke– unserem Forschungsmitarbeiter bekannt. Oliver ist ebenfalls seit den Anfängen im Lernlabor Cybersicherheit (LLCS) für die Energie- und Wasserversorgung tätig. Was seinen Job als Forschungsmitarbeiter im LLCS besonders spannend macht, erklärt er in diesem Interview.

Was genau machst Du im Lernlabor als wissenschaftlicher Mitarbeiter?

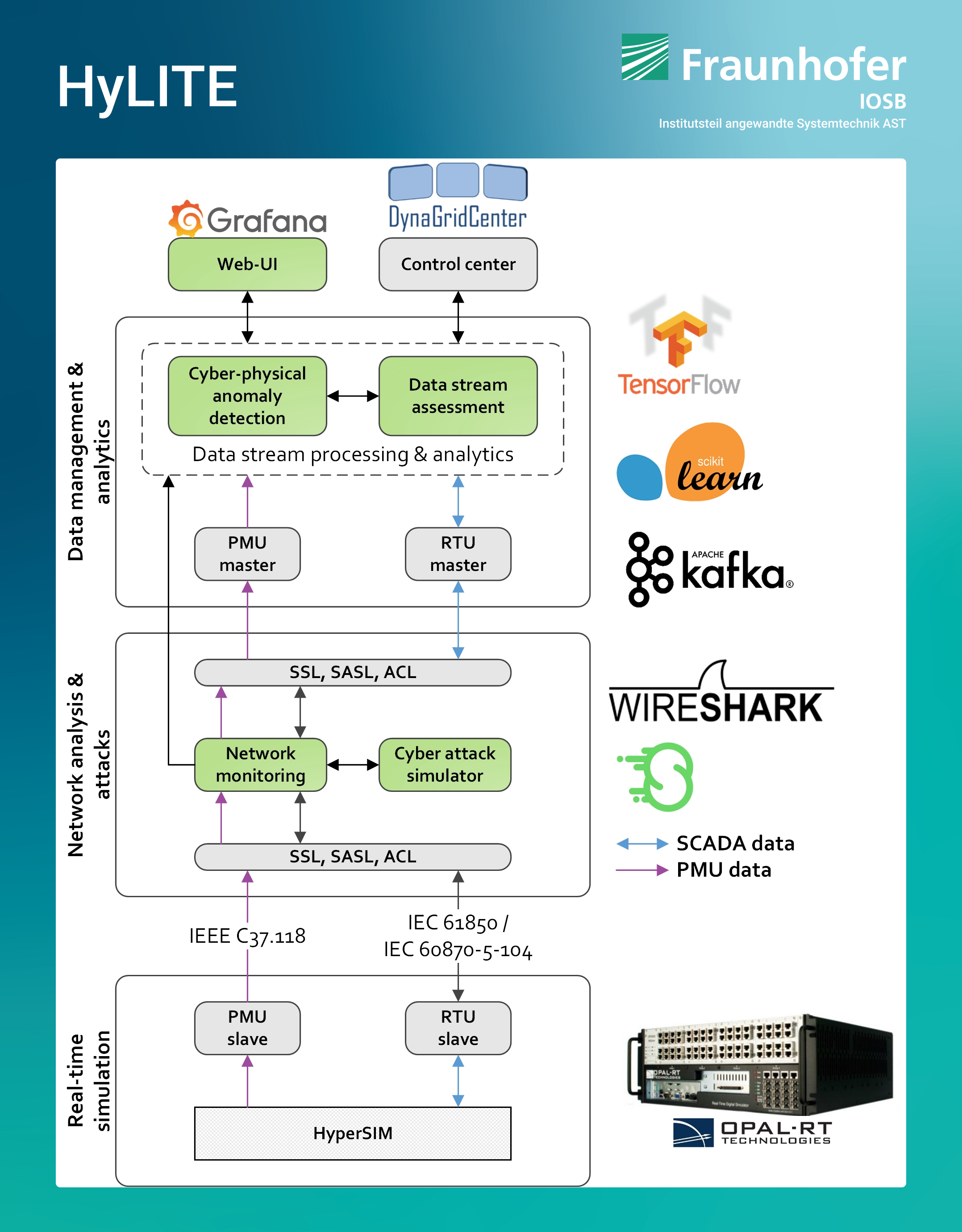

Meine Tätigkeit umfasst viele verschiedene Aspekte, welche ein gemeinsames Ziel verfolgen: Kontinuierliche Anhebung des Sicherheitsniveaus unserer kritischen Infrastrukturen. In Trainings vermittle ich dazu die notwendigen Kenntnisse und Fähigkeiten – am liebsten unterhaltsam, informativ und vor allem praxisnah. Durch die Prüfung von Digitalisierungskonzepten und IT/OT-Infrastrukturen decke ich Schwachstellen auf, bevor es die Angreifer können und unterstütze die Betreiber bei der Absicherung. Beide Schwerpunkte erfordern zudem die Entwicklung und Implementierung von Schulungs- und Testplattformen. Den Prototypen unserer Schulungsplattform habe ich maßgeblich mitentwickelt. Aktuell beschäftige ich mich mit dem Aufbau einer CTF-Umgebung (Capture the Flag) innerhalb unseres Labors. Selbstverständlich betreue ich auch mehrere Studierende als wissenschaftliche Hilfskräfte, Praktikanten und Absolventen als Nachwuchs für das Lernlabor als auch dringend benötigte Fachkräfte für Versorgungsunternehmen.

Was macht Deiner Meinung nach das Lernlabor so einzigartig?

Durch die bestehenden und zukünftigen Konsortien deckt das Lernlabor alle Themenschwerpunkte im Kontext IT-Sicherheit ab und schafft die Möglichkeit, auch breit aufgestellte Unternehmen, Versorger und Gesellschaften bei der Absicherung ihrer Infrastrukturen ganzheitlich zu unterstützen.

Das Lernlabor für die Energie- und Wasserversorgung am AST bietet den Kunden reale Umgebungen, um Angriffe und Sicherungsmaßnahmen zu erleben, zu verstehen und anzuwenden. Dies zeigt sich vor allem in Schulungen deutlich, wenn unsere Teilnehmer den hohen Praxisanteil, die vielen „AHA-Momente“ und den Inhouse-Komfort durch unsere mobile Schulungsplattform hervorheben.

Wo siehst Du die größten Herausforderungen für die Energie- und Wasserversorger im Kontext der Cybersicherheit in der heutigen Zeit?

Die „Top-5“ dürften allen bekannt sein. Ergänzen möchte ich folgendes: Fachkräftemangel, Komplexität, gesetzliche Anforderungen und die allgemeine Situation sind Herausforderungen, welche eine strukturierte, positive und zielgerichtete Herangehensweise für eine ganzheitliche Sicherheitsbetrachtung deutlich erschweren und bei Mitarbeitern durchaus Resignation hervorrufen. Hier gilt es, als CIO, ISB und Vorgesetzter Vorbildfunktion einzunehmen und die Informationssicherheitskultur am Leben zu erhalten und weiter auszubauen. Es gibt kein Unternehmen, kein Versorger, der nicht angegriffen wird – aber der überwiegende Teil ist sicher und resilient genug, keine (ernsthaften) Schäden zu verzeichnen – diese Basis muss erhalten und ausgebaut werden.

Du bist bereits seit den Anfängen im Team des Lernlabors Cybersicherheit. Wie konntest Du Dich weiterentwickeln und welche persönlichen Stärken bringst Du mit in das Lernlabor ein?

Der Blick über den Tellerrand hinaus, die richtige Frage an der richtigen Stelle, dass Interesse an und die Kommunikation zwischen fachlichen Schnittstellen sowie die ein oder andere schräge Idee – so könnte man den Einsatz meiner persönlichen Stärken für das LLCS beschreiben. Persönlich habe ich vor allem im Bereich IT/OT vieles dazugelernt. Es stellt sowohl technisch als auch menschlich eine interessante Kombination dar. Auch als Trainer lernt man nie aus und hat mit der Fraunhofer Academy einen guten Partner zur Seite. Vor wenigen Tagen konnte ich mit der erfolgreichen Prüfung zum Certified Scientific Trainer nun auch formal meine Kompetenzen als Dozent bestätigen.

Beschreibe das LLCS für die Energie- und Wasserversorgung am Fraunhofer IOSB-AST mit drei Worten.

interdisziplinär, (inter)aktiv, befähigend.

Institutsteil Angewandte Systemtechnik AST des Fraunhofer IOSB

Institutsteil Angewandte Systemtechnik AST des Fraunhofer IOSB